Hackmeeting 2009

Posted: Giugno 16th, 2009 | Author: packz | Filed under: Hack, Life, Politica | Commenti disabilitati su Hackmeeting 2009Anche quest’anno è hackmeeting…

E ricordatevi "home fucking is killing prostitution"…

Anche quest’anno è hackmeeting…

E ricordatevi "home fucking is killing prostitution"…

Supponiamo che siate ad un gioco a premi, supponiamo che questo gioco si debba decidere una scatola fra un insieme di tre e che solo una scatola contiene un premio; però il gioco non finisce qui, una volta scelta una scatola, il conduttore del gioco elimina una scatola in cui sicuramente non c’è il premio. A questo punto vi viene chiesto di scegliere se volete cambiare la scatola scelta da voi con quella rimasta e voi ovviamente la cambierete! perchè? semplice, è tutta una questione di probabilità.

Le probabilità si calcolano rapportando i casi favorevoli all’evento di cui vogliamo calcolare la probabilità e tutti i casi possibili: in questo caso vogliamo calcolare la probabilità che una volta scelta una scatola e scambiandola con quella rimasta, io vinca; il numero di casi possibili sono 3, mentre i casi in cui io vinca sono 2, cioè i casi in cui non abbia scelto la scatola in cui c’era effettivamente il premio (cioè avere più culo all’inizio è il caso più sfortunato ;-)).

Detto così effettivamente è meno controintuitivo (dopo un giorno di cazzeggiamenti cerebrali me ne sono convinto) ma per convincervi in maniera assoluta pensate allo stesso gioco però con 1000 scatole: il presentatore dopo la vostra scelta elimina 998 scatole assicurandovi che non ci sono premi in esse; a questo punto fareste lo scambio? io penso proprio di si: generalizzando questo gioco con N scatole, la probabilità di vincere dopo lo scambio è pari a (N-1)/N e quindi tende ad uno per il limite di scatole tendente ad infinito, ma a quel punto come potete scegliere fra un numero infinito di scatole?

P.S: il titolo del post è il nome dato a questo problema, per approfondimenti leggete wikipedia.

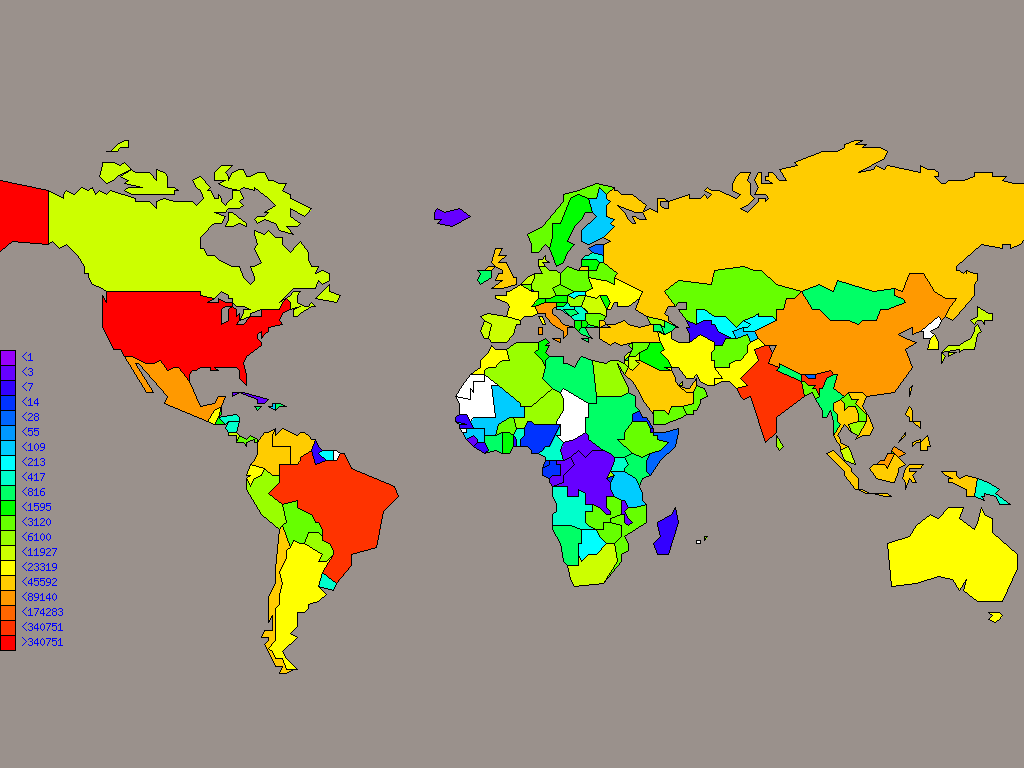

Forse non lo sapete, ma ci sono una milionata di computer che sono infetti dal cosidetto worm conficker (arrivato alla "versione" C[2]) che pare un capolavoro di programmazione ucraina e che disporrebbe di una potenza di attacco pari a 17Gbps[1]; analogamente ai mitici virus anni ’80 che si trasmettono tramite floppy, questi mostriciattoli sono capaci di mirabilezze tecniche quali l’aggiornamento automatico p2p, l’uso della cosidetta tecnica del domain flux per il loro controllo (in pratica genera una lista di domini da cui il worm accetta ordini i quali variano con cadenza temporale ben definita) e grazie a ciò sono capaci di generare quel gran flusso di spam che mi rende contento quando apro la posta la mattina. Che sia il risultato di anni di copie pirata di Windows e incuranza per gli aggiornamenti?

Godetevi questa mappa che mostra la diffusione del sopra citato software nel mondo (notare l’italia).

[1] Your botnet is my botnet: http://www.cs.ucsb.edu/~seclab/projects/torpig/torpig.pdf

[2] Know your enemy: containing Conficker: http://www.honeynet.org/files/KYE-Conficker.pdf

Dopo una bottiglia di nero d’avola sono riuscito a costruire un castello di carte usando tutto il mazzo; nella mia vita mai ero riuscito a costruire ciò…

Read the rest of this entry »

Guardare per credere…

Vorrei capire una cosa: ma se Pinelli non è morto per colpa della

bomba alla banca dell’agricoltura, come fa ad essere una vittima del

terrorismo? più che altro la sentenza definitiva si inventa il "malore

attivo", quindi per la legge Pinelli cadde da una finestra di una

stanza minuscola, con dentro vari agenti di polizia che ovviamente non

fecero in tempo a fermarlo, a causa di un malore che lo lanciò

dalla finestra; quindi non è una vittima, è una persona sfortunata.

Oppure se non è questa la realtà, qualcuno ne ha indotto la caduta e

siccome era in una questura chi sarà mai stato se non uno degli uomini

dello stato? forse del commissario "finestra"?

Questi

avvenimenti storici non vanno considerati il passato, ma vanno

considerati come insegnamenti, come una parte della storia che è

iniziato all’hotel parco dei principi nel 1965 e ancora in moto…

Io

so. Io so i nomi dei responsabili di quello che viene chiamato golpe (e

che in realtà è una serie di golpe istituitasi a sistema di protezione

del potere).

Io so i nomi dei responsabili della strage di Milano del 12 dicembre 1969.

Io so i nomi dei responsabili delle stragi di Brescia e di Bologna dei primi mesi del 1974.

Io so i nomi del vertice che ha manovrato, dunque, sia i vecchi

fascisti ideatori di golpe, sia i neo-fascisti autori materiali delle

prime stragi, sia infine, gli ignoti autori materiali delle stragi più

recenti.

Io so i nomi che hanno gestito le due differenti, anzi, opposte, fasi

della tensione: una prima fase anticomunista (Milano 1969) e una

seconda fase antifascista (Brescia e Bologna 1974).

Io so i nomi del gruppo di potenti, che, con l’aiuto della Cia (e in

second’ordine dei colonnelli greci della mafia), hanno prima creato

(del resto miseramente fallendo) una crociata anticomunista, a

tamponare il ’68, e in seguito, sempre con l’aiuto e per ispirazione

della Cia, si sono ricostituiti una verginità antifascista, a tamponare

il disastro del referendum.

Io so i nomi di coloro che, tra una Messa e l’altra, hanno dato le

disposizioni e assicurato la protezione politica a vecchi generali (per

tenere in piedi, di riserva, l’organizzazione di un potenziale colpo di

Stato), a giovani neo-fascisti, anzi neo-nazisti (per creare in

concreto la tensione anticomunista) e infine criminali comuni, fino a

questo momento, e forse per sempre, senza nome (per creare la

successiva tensione antifascista). Io so i nomi delle persone serie e

importanti che stanno dietro a dei personaggi comici come quel generale

della Forestale che operava, alquanto operettisticamente, a Città

Ducale (mentre i boschi italiani bruciavano), o a dei personaggio grigi

e puramente organizzativi come il generale Miceli.

Io so i nomi delle persone serie e importanti che stanno dietro ai

tragici ragazzi che hanno scelto le suicide atrocità fasciste e ai

malfattori comuni, siciliani o no, che si sono messi a disposizione,

come killer e sicari.

Io so tutti questi nomi e so tutti i fatti (attentati alle istituzioni e stragi) di cui si sono resi colpevoli.

Io so. Ma non ho le prove. Non ho nemmeno indizi.

Io so perché sono un intellettuale, uno scrittore, che cerca di seguire

tutto ciò che succede, di conoscere tutto ciò che se ne scrive, di

immaginare tutto ciò che non si sa o che si tace; che coordina fatti

anche lontani, che mette insieme i pezzi disorganizzati e frammentari

di un intero coerente quadro politico, che ristabilisce la logica là

dove sembrano regnare l’arbitrarietà, la follia e il mistero (link)

Domanda per il cittadino attento: perché anche se il 26 aprile era l’anniversario della tragedia di Cernobil nessun telegiornale ne ha parlato?

ssh ha una bella feature che permette di accedere od eseguire comandi remoti senza dover digitare effettivamente la password di accesso, utilizzando la chiave pubblica che si indica nel file authorized_keys nel lato remoto. È possibile avere associate diverse identità con diverse chiavi, basta crearne di nuove con ssh-keygen e posizionarle in ~/.ssh/; per un facile recupero è consigliabile scrivere una sezione del file ~/.ssh/config del tipo

Host whatever

User packz

HostName dominio.paura.net

Port 2606

IdentityFile /home/packz/.ssh/<chiave privata scelta>

IdentitiesOnly yes

#LogLevel DEBUG3

Quindi potete usare il seguente comando

$ ssh whatever

al posto di

$ ssh -p 2606 packz@dominio.paura.net -i /home/packz/.ssh/<chiave privata scelta>

È importante la sezione "IdentitiesOnly yes" in quanto se presente in authorized_keys anche un’altra chiave,vi esegue l’azione configurata con essa (è uno sclero da debuggare voi sappiatelo). È fondamentale per l’utilizzo con strumenti quali gitosis e/o gitorious.

Tutto è iniziato nel 1972 con la invenzione del floppy disc da parte dell’IBM; esso permetteva di creare per la prima volta reti di scambio di materiale informatico, le cosidette sneakernet, usate ancora oggi nell’ottica di un rapporto latency/throughput invidiabile (c’è gente che spedisce hard disk per posta) ma che ai tempi venivano ostacolati dalle industrie per paura di diffusione illegale di contenuti: don’t copy that floppy è (forse) la prima campagna antipirateria e non può non farci sorridere.

In maniera uguale, forse fra qualche decina di anni, ci farà sorridere la sentenza che ha colpito i baldi giovani di piratebay: condannati ad un anno di reclusione e a pagare un milione di euro a testa in quanto accusati di "assisting in making copyright content available"; i nostri non si sono demoralizzati e hanno risposto con "But as in all good movies, the heroes lose in the beginning but have an

epic victory in the end anyhow. That’s the only thing hollywood ever

taught us".

I pazzi di delirandom presentano un nuovo strumento per rendere partecipi i people della rete delle problematiche della stessa: sniffjoke; in pratica si tratta di un tool che immette pacchetti che si prendono gioco degli sniffer inserendone alcuni nella comunicazione che lo stack TCP/IP di un OS non caga ma che uno sniffer alla wireshark ha problemi a gestire. Per adesso funziona solo per le connessioni lato client ma se qualcuno è interessato al suo sviluppo può partecipare per implementare il lato server… Read the rest of this entry »