Tracking Google’s Acquisitions

Posted: Agosto 30th, 2010 | Author: packz | Filed under: google, web | Commenti disabilitati su Tracking Google’s AcquisitionsSchema delle acquisizioni di google durante gli anni.

Tracking Google’s Acquisitions.

Schema delle acquisizioni di google durante gli anni.

Tracking Google’s Acquisitions.

Social steganography is one privacy tactic teens take when engaging in semi-public forums like Facebook. While adults have worked diligently to exclude people through privacy settings, many teenagers have been unable to exclude certain classes of adults – namely their parents – for quite some time. For this reason, they’ve had to develop new techniques to speak to their friends fully aware that their parents are overhearing.

via Social Steganography: Learning to Hide in Plain Sight | DMLcentral.

Mentre c’è chi declama che il web è morto e chi fa notare che i grafici magari bisogna farli non in maniera tale da sviare il lettore, il pueblo continua ad usare imperterrito questo mezzo per gli scopi più disparati (io per esempio ho scoperto giusto oggi quali sono le taglie per le mutande). Siccome questo strumento ormai accompagna tutti gli aspetti della nostra vita e ne veicola gli interessi indipendentemente dal tipo (sessuale, alimentare, tecnico) sarebbe ottimo da parte delle persone essere consapevoli di quali informazioni si veicolino e vengano “perse” durante la navigazione.

Prima di tutto comprendiamo un pochino meglio come funziona il mezzo: il “web”, inteso come “posto dove trovi i siti web”, “le pagine che trovo con le ricerche con google” nasce al CERN nel 1991 da parte di Tim Berners-Lee che per suo scrupolo cerca di mettere a disposizione uno strumento per coordinare i lavori dei vari gruppi di ricerca e per fare ciò si inventa un protocollo, cioé un “linguaggio di comunicazione” predisposto per questo scopo denominato HTTP (capito adesso perché bisogna scrivere http:// davanti al nome del sito?); questo è un protocollo di testo con alcune direttive molto semplici: quando viene scritto un indirizzo web nella barra degli indirizzi, per esempio http://noblogs.org, il browser non fa altro che eseguire una richiesta del tipo

GET / HTTP/1.1

Host: noblogs.org

al server che risponde all’indirizzo noblogs.org alla porta 80; in questo caso specifico la risposta sarà

HTTP/1.1 200 OK

Server: nginx/0.7.67

Date: Sat, 21 Aug 2010 14:44:04 GMT

Content-Type: text/html; charset=UTF-8

Transfer-Encoding: chunked

Connection: keep-alive

Keep-Alive: timeout=20

Vary: Accept-Encoding

Vary: Cookie,Accept-Encoding

X-Pingback: http://noblogs.org/xmlrpc.php

Set-Cookie: bp-message=deleted; expires=Fri, 21-Aug-2009 14:44:03 GMT; path=/

Set-Cookie: bp-message-type=deleted; expires=Fri, 21-Aug-2009 14:44:03 GMT; path=/

e8b

<!DOCTYPE html PUBLIC “-//W3C//DTD XHTML 1.0 Transitional//EN” “http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd”>

<html xmlns=”http://www.w3.org/1999/xhtml” dir=”ltr” lang=”it-IT”>

<head profile=”http://gmpg.org/xfn/11″>

<meta http-equiv=”Content-Type” content=”text/html; charset=UTF-8″ />

<title>Noblogs | Home</title>

….

</body>

</html>

<!– Dynamic page generated in 0.276 seconds. –>

<!– Cached page generated by WP-Super-Cache on 2010-08-21 14:44:04 –>

(Potete provare voi ad eseguire una richiesta HTTP come questa usando un qualsiasi tool capace di instaurare un connessione TCP/IP, come per esempio netcat). Una volta che il browser recupera la pagina HTML, la parsa ed eventualmente richiama altre risorse di cui necessita questo documento (per esempio immagini, video embedded etc…) magari su server diversi rispetto a quello in cui risiedeva la pagina (i video di Youtube per esempio). Nel protocollo HTTP esiste la possibilità, attraverso l’header Referrer, di indicare da quale pagina si necessita quella specifica risorsa aumentando di fatto la complessità della struttura a grafo della rete: infatti da un capo della rete, quella che gestisce la pagina inizialmente richiesta, conosce certamente il nostro IP (a meno di non usare un proxy) e può certamente ricostruire localmente le nostre visite alle pagine ma si ferma lì, non può sapere quali pagine sono state visitatate per esempio su twitter o facebook e tra loro; tramite referrer invece questo è possibile, non dal sito “originale” ma da alcune presenze della rete note come advertiser: provate a lanciare da terminale il seguente comando (usare netcat associato alla versione di nmap 5.0)

$ ncat -vvv -l –proxy-type http 2>&1 | grep -i –color google

ed impostare il vostro browser di fiducia ad usare come proxy localhost alla porta 31337 e vedrete quanti siti rimandando a pagine che contengono google. Se controllaste trovereste delle linee del tipo

DEBUG: Request-Line: GET http://pagead2.googlesyndication.com/pagead/show_ads.js

HTTP/1.1

DEBUG: Header:

Host: pagead2.googlesyndication.com

User-Agent: Mozilla/5.0 (X11; U; Linux i686; it; rv:1.9.2) Gecko/20100115 Firefox/3.6

Accept: */*

Accept-Language: it-it,it;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip,deflate

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

Keep-Alive: 115

Proxy-Connection: keep-alive

Referer: http://insoggettiva.blogspot.com/2010/01/scoop.html

il che significa che viene richiamato uno script javascript dal sito di advertising di google che si porta dietro l’informazione relativa alla pagina visitata. Se faceste una statistica di quante pagine contengono una simile direttiva vi accorgereste che sono una buona percentuale, tale da permettere la ricostruzione delle proprie abitudini, senza contare che nello specifico bigG possiede anche informazioni relative ai servizi gratuiti forniti da essa che utilizzate (una per tutte la mail). Senza contare che anche senza referrer si hanno comunque i cookies che fanno la loro parte ma questa è un’altra storia (ma neanche troppo). Poi ovviamente non è solo google che lo fa, ci sono altri importanti competitor là fuori a cui fare attenzione (se notate ci sono pagine che hanno all’interno un widget di facebook con indicato il fatto che tu saresti il primo tra i tuoi amici a like-are quella risorsa, come pensate che facciano;-)).

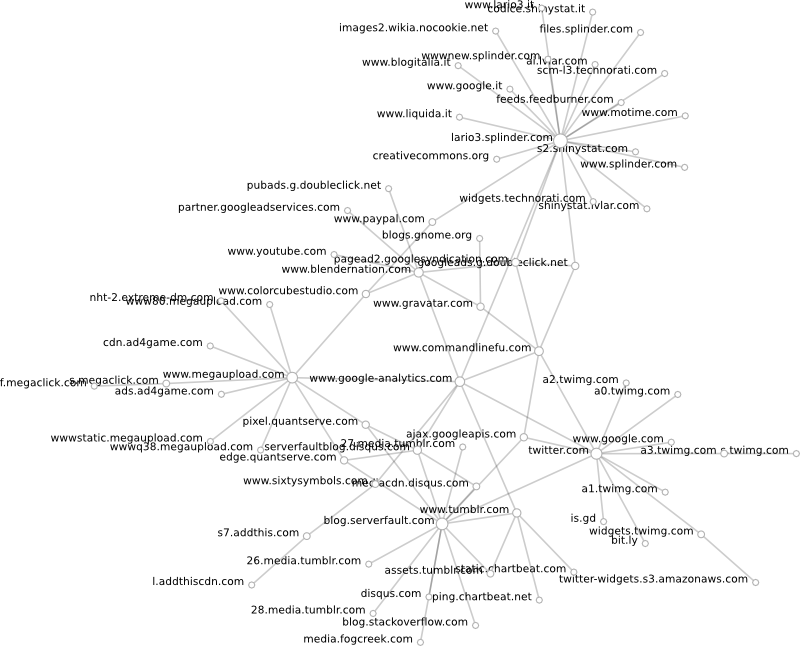

Perché farvi questo pippone? semplice, nell’intenzione di imparare a programmare estensioni per firefox ho sfruttato l’occasione per avere qualcosa anche di “utile”, cioé scrivere un plugin che ricostruisse il grafo della nostra navigazione web e così è nato Firefox (Web) graph extension (nome un po’ del cazzo lo ammetto). Una volta installato registra al suo interno, per ogni pagina, le risorse che quella pagina richiede al browser attraverso connessioni; quando siamo interessati a vedere visualizzati questi dati, basta un click con il destro e dal menù contestuale e selezionare la voce “Show loaded resources” e una nuova pagina verrà aperta con questi dati in formato JSON. A questo punto basta utilizzare una mia pagina creata apposta in cui inserire queste informazioni e farsi generare il grafo. La pagina utilizza un toolkit di visualizzazione scritto in javascript chiamato protovis che pare molto potente e permette di utilizzare gli stessi dati ed ottenere rappresentazioni diverse del grafo in esame, tipo matrice di adiacenza o altro. I nodi possono essere draggati con il mouse e possono essere effettuati zoom e spostamenti di tutto l’insieme

N.B: i dati inseriti sono elaborati a lato client quindi non temete per la vostra privacy (eventualente potete salvarvi la pagina in locale e trasformarla in una bella applicazione HTML5).

N.B2: nel caso in cui il grafo sia abbastanza intricato, l’algoritmo di ordinamento può metterci un bel po’ di risorse per arrivare ad una configurazione guardabile e in certi casi addirittura si possono avere casi di instabilità in cui il grafo esplode, prossimamente avendone il tempo cercherò di aggiungere la possibilità di visualizzare solo nodi con un tot di link uscenti.

Un esempio di quello che potete ottenere è questa immagine qui sotto

da cui è possibile vedere come al (quasi) centro ci sta un bel google-analystics.com che è così linkato a gran parte dei siti visitati.

da cui è possibile vedere come al (quasi) centro ci sta un bel google-analystics.com che è così linkato a gran parte dei siti visitati.

Se qualcuno è interessato a provarla andate nel repository gitorious del progetto e cliccate sul link “download master as tar.gz“, una volta scompattato dovete ricompattarlo come zip ed aprirlo con firefox. Perché non faccio una estensione bella e pronta? semplice: primo perché non c’ho voglia 😛 secondo per non abituarvi ad installare tutto quello che trovare around the web ma magari controllare, visionando il codice (che in questo caso è bello visibile), la sicurezza dello stesso in quanto le estensioni firefox sono un po’ una merda quanto a sicurezza.

Non so se qualcuno di voi è avvezzo al concetto di security through obscurity, cioé l’idea che se solo io conosco la combinazione di un certo sistema di sicurezza allora, indipendentemente dal sistema, sono al sicuro (come per esempio nascondere la chiave di riserva di casa sotto al tappetino dell’ingresso). Bene, per chi non fosse avvezzo sappia che è un sistema che si rivela abbastanza fatale, più che altro perché spesso viene venduto assieme a qualche tecnologia convincendo i people che si è al sicuro quando in realtà gente più furba può irrompere nella vostra tranquillità.

Un caso da manuale è la questione sollevata da questi studi al riguardo della randomness delle chiavi di default dei router Fastweb a Alice: in pratica semplicemente conoscendo il nome della rete di un router Fastweb (grazie a dio non di tutti i modelli) è possibile ricavare quale sia la password di default WPA (per un router Alice serve anche il seriale ma non cambia il discorso). Cosa vuol dire questo? che se avete uno di questi router allora può succedere che qualcuno vi si colleghi a vostra insaputa, oppure che qualcuno sniffi il traffico in attesa di qualche informazione di interesse (o magari vi si colleghi al router permettendo qualche bell’attacco). Tra l’altro, a proposito di sniffing, pare che un locale aperto di estate in zona da me abbia la reta wifi completamente aperta, con in chiaro anche la pagina di autenticazione, in 2 ore di pomeriggio il prode wireshark mi ha permesso di dumpare 200MB di traffico… non so se c’era più facebook o porno…

Che poi in realtà è un epoca difficile, tutti quelli che conosco e che spesso vivono da soli e con pochi soldi, si collegano spesso a reti aperte situate nei paraggi senza la minima preoccupazione per quanto riguarda la privacy (come è aperta per te è aperta per gli altri e quindi chiunque può vedere le sessioni di chat per esempio) , però a parte questo già da anni si ipotizza un attacco particolare in cui un attaccante malizioso impersona un access point (nella versione più malefica ne impersona uno di quelli che vengono ricercati da eventuali dispositivi che cercano la connessione) ed una volta collegata ridireziona tutti il traffico impersonando magari il vostro server di posta o le credenziali del servizio di chat a cui il vostro computer cerca di collegarsi in automatico: ecco a voi l’attacco KARMA(+Metasploit).

Come ultimo esempio di security by oscurity, pare che il protocollo crittografico di skype sia stato svelato, sarà vero?

Dopo aver provato 3 ISO diverse, due versioni di Virtualbox e anche WMWARE sono riuscito nell’impresa di installare MacOSX usando virtualbox.

Gli strumento utilizzati sono stati

Nelle puntate precedenti avevo usato logrotate per liberare del fucking space siccome mi si era riempito il filesystem radice; è successo di nuovo, però nella mia fucking debian dove purtroppo il disco era talmente pieno che logrotate non funzionava (sempre i file di log si riempiono di fottuta merda); preso dallo sconforto e della cattiveria intrinseca dei computer che fanno di tutto per evitare che io non bestemmi, ho dato un bel rm sui file… il problema a questo punto è che in realtà il prode df mi dava sempre 100% di usage, di fucking usage… cancella qualcos’altro, sempre 100%… dio porcooooo

Poi allora uno cerca, fucking google, cose come "linux doesnt’ free space df" (scritto sbagliato perché fa figo) e cosa ottengo, questo:

After some research it turned out that files currently open and are

deleted will not release the free space until the process using it was

stopped.

Ma vaffanculo, usando

# /etc/init.d/sysklogd restart

la mia giornata (forse) ritorna a brillare…

Rebloggato da qui

C’hai 25 anni, una maglietta rossa. Esci dal bar con un amico, passi

in motorino davanti allo stadio, arrivano gli sbirri e iniziano a

pestarti. Perchè? Perchè credono che sei un altro. Non hanno nulla da

chiedere. Ti fermano e poi giù botte, senza dirti niente.Manganellate. “Stefano Gugliotta mostra i segni delle manganellate

sulla schiena, su una coscia, all’inguine. Adesso sorride con due denti

di meno ai deputati, ai consiglieri regionali in visita a Regina Coeli.

Il volto dopo sei giorni appare ancora tumefatto. I punti di sutura

chiudono una profonda ferita sulla testa”. E ti traumatizzano per il

resto della tua vita, non riesci più a dormire.Se vedi degli sbirri di merda, non fidarti mai.

Basta UNA sola di queste robe per catalogare TUTTI gli sbirri come

infami.

Perchè?

Perchè la sbirranza dovrebbe essere garante di

legge, dovrebbe proteggere e dovrebbe essere il punto di riferimento di

qualsiasi cittadino.Nessuno ti obbliga a diventare sbirrodimmerda, se lo diventi è perchè

credi in queste robe qui. Quindi basta un solo fatto del genere per

gettare merda e fango su tutto il corpo dei menamanganelli. Getta

discredito su tutto il corpo perchè i risultati non sono: “diocane,

cosa cazzo avete fatto? siete delle merde di uomini, finirete al gabbio e

con nomi e cognomi sui giornali. il corpo dei {inserire qui corpo di

apparteneza} deve rimanere immacolato”. No, succede che c’hanno

sempre il culo parato, che La Russa si tira un raspone sui filmati e se

vengono presi provvedimenti sono sempre in positivo per i sbirri.Anche fra i mafiosi c’è sicuramente gente di cuore che c’è finita per

caso là immezzo, c’è qualcuno che si sogna di difenderli? assolutamente

no.il paragone è esagerato? SUCCHIATEMI IL CAZZO.

ACAB

Amen fratello…

Mi succede a volte che il mio spazio su disco si riempa, sopratutto sul portatile dove risiede la mia installazione di gentoo; dopo una piccola analisi a colpi di du(1) ho scoperto che la directory /usr/portage/distfiles/ contiene gli archivi dei sorgenti usati per le installazioni tramite emerge(1): per pulire questa roba bisogna usare il comando eclean(1). In particolare bisogna usare l’opzione –destructive in quanto altrimenti mantiene qualunque archivio per cui esiste un ebuild da qualche parte, con questa opzione invece elimina gli archivi dei programmi non più installati (versioni vecchie per esempio).

In questa maniera si liberano almeno qualche GB.

Ogni tanto mi compaiono errori molto strani sul mio portatile e questa volta è toccato all’orologio nella barra del pannello gnome; quando mi loggavo nel mio account campariva un laconico messaggio

"OAFIID:GNOME_ClockApplet". Do you want to delete the applet from your

configuration?

Siccome l’orologio (in termini tecnici una applet) non è una vera e propria applicazione, ma una specie di plugin che la barra di gnome può caricare all’occorrenza, risulta difficile capire come trovare l’errore (fosse un’applicazione la lanci da terminale e speri in qualche warning sgamo). Grazie a Dyo esiste google ed ho trovato questo: in pratica controllando con ldd si può ottenere l’elenco di librerie che un programma necessita per funzionare; nel mio caso particolare ottengo

packz@godel ~ $ ldd /usr/lib/gnome-panel/libclock-applet.so | grep ‘not found’

libssl3.so.12 => not found

libsmime3.so.12 => not found

libnssutil3.so.12 => not found

libnss3.so.12 => not found

libssl3.so.12 => not found

libsmime3.so.12 => not found

libnssutil3.so.12 => not found

libnss3.so.12 => not found

Ohibo, quante librerie mancano? ovviamente devo dirvi che tutto questo avviene su gentoo;-) il programma per il controllo delle dipendenze inverse di hokuto delle librerie della scuola di Nanto esiste revdep-rebuild che però purtroppo in cotale caso non funziona automaticamente ma necessita di un mio aiuto; con l’aiuto della shell vincerò

LIBRARY=$(ldd /usr/lib/gnome-panel/libclock-applet.so | grep ‘not found’ | awk ‘{print "–library "$1}’ ); revdep-rebuild -i -p $LIBRARY

L’opzione -p serve a simulare l’azione da intraprendere (revdep-rebuild altrimenti partirebbe ad installare tutto in automatico). Una volta che il programma ha terminato ed emesso la sentenza, è possibile rilanciarlo senza argomenti per fargli eseguire realmente l’aggiornamento.

Prendete una birra e aspettate che finisca, lanciate killall gnome-panel e dopo un po’ di sfarfallio dovrebbe ricomparire la barra con l’orologio.

Nei sistemi *nix tutte (o quasi) le operazioni di sistema vengono loggate in appositi files in /var/log/ e può succedere che per problemi a qualche applicazione, quest’ultima riempia qualche file di log del sistema con messaggi che essendo di testo e ripetuti insistentemente, possono portare ad esaurimento del disco. Nel mio caso ho visto che risultava un problema di Full Device ed ho cercato di pulire il disco eliminando eventuali vecchi pacchetti tramite

# eclean distfiles

nella mia gentoo; per chi avesse la fucking Debian può usare

# apt-get clean

Tuttavia il problema persisteva e quindi ho usato la magia della shell per scovare i file con dimensione superiore a 500MB

# find / -size +500M -print0 | xargs –null ls -Ssh | less

e a quel punto è parso evidente quale fosse il problema

# ls -sh /var/log/messages

1,3GB /var/log/messages

Praticamente il sistema pulseaudio (che non mi ha mai funzionato) ha riempito quel file di merda e quindi mi tocca pulirlo; la prima idea sarebbe stata quella di cancellarlo al volo, ma siccome è una soluzione priva di stile, ho pensato che deve esistere un comando adeguato a eseguire la cosiddetta "rotazione" dei file di log ed infatti esiste: logorotate(1).

Eseguendo questo magico comando

# logrotate -f /etc/logrotate.conf

si obbliga il nostro sistema di comprimere e salvare a fianco ai vecchi log quel macigno che ostruiva il filesystem. I computer sono il male.