Posted: Giugno 22nd, 2011 | Author: packz | Filed under: Hack, Life | 1 Comment »

Il mondo finira’, ma dato che a noi ci importa il giusto, intanto organizziamo un altro hackmeeting.

Con questo incipit inizia il manifesto dell’hackmeeting di quest’anno: dal 24 al 26 giugno, a Firenze presso il csa nEXt Emerson. Come al solito grandi emozioni. Se qualcuno che mi legge ci va, mi faccia sapere (ma qualcuno mi leggerà?)

Posted: Maggio 17th, 2011 | Author: packz | Filed under: Hack | 1 Comment »

Ecco in semplici passi come ottenere il rooting del Samsung Galaxy S in maniera semplice, semplice: in pratica servono 2 cose

- Heimdall

- CF-Root

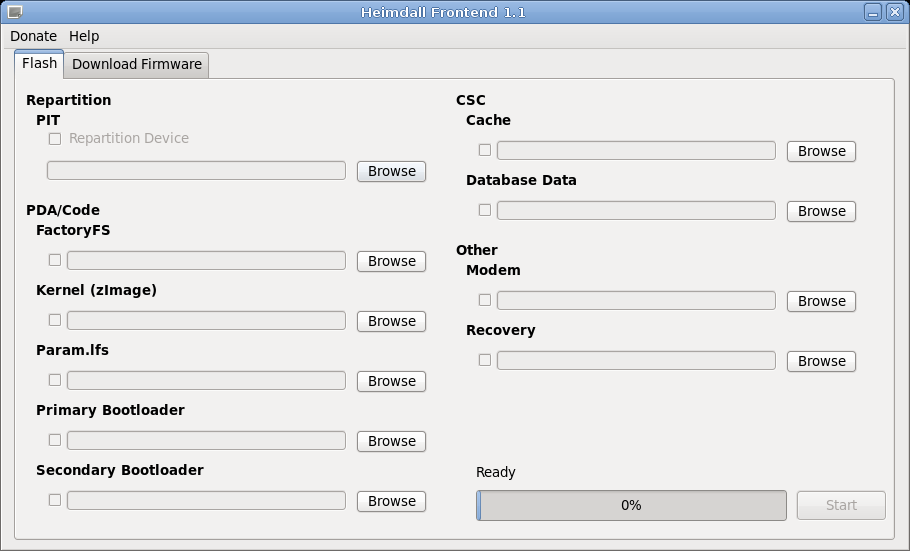

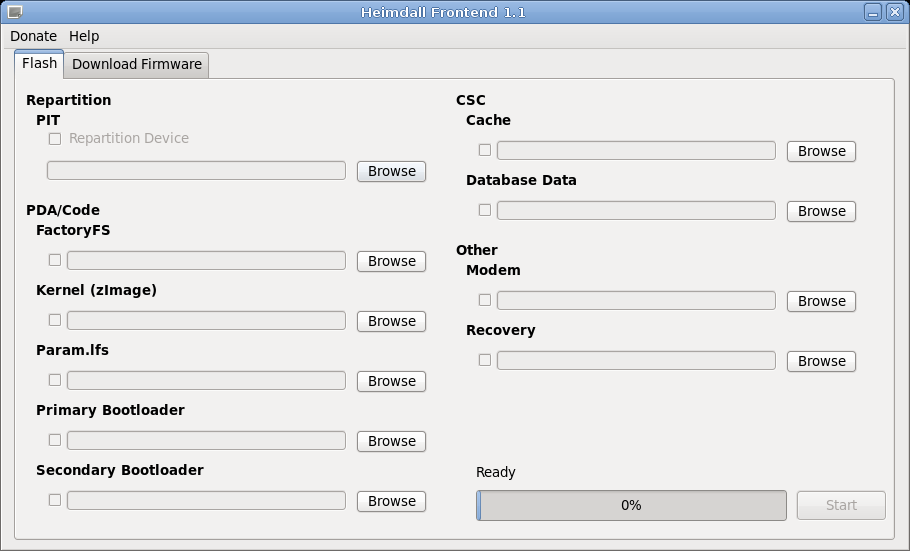

Il primo è un programma da utilizzare per il flashing della ROM/Firmware dell’apparecchio: nei forum viene sempre citato Odin che è uno strumento leaked dai laboratori samsung che ha il piccolo difetto di funzionare solamente su Windows (dyo mio), mentre questo è multipiattaforma ed open source.

Nella Home page si possono trovare le indicazioni sul progetto e le varie modalità di download (binary per winzoz, pacchetti debian, MacOSX, sorgenti); io prima ho optato per i pacchetti debian ma purtroppo al momento di partire per il flashing restituiva il seguente errore

heimdall-frontend: symbol lookup error: heimdall-frontend: undefined symbol: _ZN9QListData11detach_growEPii

Quindi ho optato per la compilazione da sorgenti: abbastanza lineare, basta seguire le istruzioni, non fosse che siccome usa le qt4 possono sorgere dei problemi di compilazione se si hanno installate anche le qt3; in tal caso è comodo controllare che si usi effettivamente la giusta versione per la compilazione

$ ls -l `which qmake`

lrwxrwxrwx 1 root root 23 6 mar 19.56 /usr/bin/qmake -> /etc/alternatives/qmake

altrimenti usare il comando update-alternatives in maniera opportuna. Una volta compilato, installato e lanciato dovrebbe apparire la seguente schermata

CF-root invece è, secondo la descrizione del suo creatore

rooted kernel […] for the “rooting beginners” and those who want to keep as close to stock as possible. CF-Root takes the kernel from an original Samsung firmware, and just adds root, busybox, and (unprotected recovery and CWM compatibility) OR (CWM3)

in pratica un semplice kernel che riabilita l’utente root e comandi standard di un sistema unix (da una installazione busybox). La situazione particolare è che qui si tratta di installare solo il kernel e non firmware vari mettendo in pericolo le funzionalità dell’apparecchio. Dalla pagina dovete scaricare la versione del kernel che matcha quella del vostro sistema attuale che potete scoprire semplicemente digitando *#1234# in modalità tastiera telefonica: nel mio caso è I9000XWJS8 (dovete guardare la voce PDA), quindi ho scaricato CF-Root-XW_NEE_JS8-v1.3-BusyBox-1.17.1.zip.

Dezippate, detarrate e vi ritroverete con un file zImage che dovrete andare a selezionare alla voce “Kernel (zImage)” di Heimdall; a questo punto potete mandare il cellulare in modalità “download” (io uso lo sgamo) e collegare il cavo USB al computer (si consiglia di caricare il cellulare completamente). Ora viene il bello: cliccate su “Start” e vedrete la barra avanzare velocemente e al termine della procedura, dopo pochi secodi, il cellulare si riavvierà.

Ovviamente consiglio di leggere attentamente le fonti originali cercando di capire esattamente i passi da seguire per evitare di trasformare il proprio cellulare in un fermacarte!!

Posted: Maggio 17th, 2011 | Author: packz | Filed under: General, Hack | Commenti disabilitati su Android 3-Button-Fix in hardware

Come spiegato qui è possibile indurre la modalità di ripristino di un samsung galaxy S grazie ad un minimo di elettronica. Parrebbero bastare tipo due resistenze!

Come spiegato qui è possibile indurre la modalità di ripristino di un samsung galaxy S grazie ad un minimo di elettronica. Parrebbero bastare tipo due resistenze!

Su ebay è possibile acquistare per meno di 10€ questo prodigio che sul mio apparecchio funziona da dyo se per caso come me non avete la voglia/tempo/coraggio.

Nella foto qui a fianco potete osservare come si presenta questo apparecchio.

Per chi si fosse perso le puntate precedenti, è presente una modalità, detta di “download”, attraverso cui è possibile agire sulla “installazione” di default del proprio Samsung Galaxy S; questa modalità è l’ultima scialuppa di salvataggio in caso di cattivo aggiornamento e per motivi sconosciuti alle persone sane di mente. alcuni vendors la disabilitano.

Posted: Marzo 27th, 2011 | Author: packz | Filed under: Hack, privacy, Tips&Tricks | Commenti disabilitati su Eliminare dati GPS da immagini

Come i miei cari lettori ben sapranno possiedo un cazzo di cellulare Android e della sua fottuta telecamera e del suo malefico GPS integrato con mille sistemi per conoscere la tua posizione; bene, non ricordandomi bene se l’opzione era disabilitata nelle foto ho controllato dalla linea di comando

$ exiftool '/media/3397-07D8/DCIM/Camera/2011-03-27 18.45.35.jpg' | grep GPS

GPS Version ID : 2.2.0.0

GPS Latitude Ref : North

GPS Longitude Ref : East

GPS Altitude Ref : Above Sea Level

GPS Time Stamp : 16:44:40

GPS Measure Mode : 2-Dimensional Measurement

GPS Dilution Of Precision : 1

GPS Processing Method : CELLID

GPS Date Stamp : 2011:03:27

GPS Altitude : 0 m Above Sea Level

GPS Date/Time : 2011:03:27 16:44:40Z

GPS Latitude : 66 deg 6' 66.66" N

GPS Longitude : 6 deg 66' 66.66" E

GPS Position : 66 deg 6' 66.66" N, 6 deg 66' 66.66" E

Non è carino!!!1!!!! vediamo di eliminare ‘sta merda

$ convert -strip '/media/3397-07D8/DCIM/Camera/2011-03-27 18.45.35.jpg' nuovonome.jpg

$ exiftool nuovonome.jpg

ExifTool Version Number : 8.15

File Name : nuovonome.jpg

Directory : /tmp

File Size : 1409 kB

File Modification Date/Time : 2011:03:27 19:05:03+02:00

File Permissions : rw-r--r--

File Type : JPEG

MIME Type : image/jpeg

JFIF Version : 1.01

Resolution Unit : inches

X Resolution : 72

Y Resolution : 72

Image Width : 2560

Image Height : 1920

Encoding Process : Baseline DCT, Huffman coding

Bits Per Sample : 8

Color Components : 3

Y Cb Cr Sub Sampling : YCbCr4:2:2 (2 1)

Image Size : 2560x1920

Come vedete niente più dati GPS.

Posted: Marzo 20th, 2011 | Author: packz | Filed under: firefox, Hack, linux, Tips&Tricks | Commenti disabilitati su Creare una progress bar da un processo già avviato

Stavo ascoltando l’audio di Wu Ming 1 relativamente al 150ennale dell’unità d’italia e avendo cliccato direttamente dal browser mi aveva aperto la risorsa con il plugin di mplayer; l’intervento è abbastanza lungo e succede che magari devo andare a mangiare e voglio capire se bastano due minuti perché finisca oppure meglio cucinare subito però non posso saperlo siccome questo player non ti visualizza il tempo che manca, come fare?

La soluzione è utilizzare il filesystem virtuale /proc: questo sottoinsieme di directory contiene dei file che descrivono lo stato del computer ed in particolare dei processi. Per esempio, io cerco tramite ps quale è il PID del plugin di mplayer

$ ps ax

...

16783 ? Ssl 0:19 mplayer -wid 0x4000038 -osdlevel 1 -nojoystick -nocon

...

posso andarmi a cercare quali file descriptor ha aperto questo programma (e tra di essi ci sarà il file con l’audio che sto ascoltando)

$ ls -l /proc/16783/fd/*

...

lr-x------ 1 packz packz 64 20 mar 21.17 /proc/16783/fd/5 -> /tmp/mplayZ1FhAY.mp3

...

Per sapere quanto manca devo trovare la posizione in cui il processo sta leggendo il file

$ cat /proc/16783/fdinfo/5

pos: 33677312

flags: 0100000

e la dimensione totale del file stesso

$ wc -c /tmp/mplayZ1FhAY.mp3

56845588 /tmp/mplayZ1FhAY.mp3

Con un pizzico di magia da shell ottengo la percentuale

$ bc -l

33677312/56845588

.59286725998858521790

Un po’ più di metà, mi tocca cucinare subito!

P.S: Per questo tricks ringraziare questo blog (ha sempre informazioni molto valuable).

Posted: Marzo 19th, 2011 | Author: packz | Filed under: Hack | Commenti disabilitati su Hacking android

In un attimo di pazzia proletaria sono diventato un possessore di un Samsung Galaxy S con l’obiettivo di portare dentro di me il male che aleggia intorno ai computer: come apparecchio non c’è male, schermo da paura, funzionalità come se piovesse e cosa più importante, un sistema operativo con il quale pacioccare in allegria o almeno quella era l’idea.

Prima cosa che ti fa sclerare è il fatto che il cellulare ha linux inside ma per fare gli aggiornamenti devi usare quel pacco di “samsung kie s” che gira solo su winzoz 🙁 si può ovviare a questo utilizzando opportuni strumenti come si vedrà in seguito.

s” che gira solo su winzoz 🙁 si può ovviare a questo utilizzando opportuni strumenti come si vedrà in seguito.

Ma veniamo alla parte più interessante, cioé l’hacking dell’apparecchio: prima di tutto c’è da sapere che questo mitico cellulare ha due modalità particolari da cui si può accedere all’avvio: la modalità di recovery e la modalità di download. La prima modalità permette l’accesso ad un apposito menù ed è utilizzata per resettare il cellulare alle impostazioni di fabbrica, aggiornare il sistema utilizzando un archivio chiamato di default “update.zip” e si accede con la sequenza di tasti Home+Vol down+power (spegnete il cellulare, quando siete sicuri che sia spento, premete quella sequenza di tasti fino a non vedere qualche segnale di vita dal vostro cellulare e lasciate andare il tasto power che altrimenti si rispegne, ad un certo punto vi dovrebbe comparire un menù). La modalità di download (rappresentata nell’immagine del post) è analoga (vi si accede con la sequenza Home+Vol up+power) ma più importante: entrando in questa modalità è possibile ripristinare qualunque danno fatto durante un aggiornamento, tanto che è consigliato su qualunque forum di sicerarsi di averla abilitata prima di eseguire qualsiasi cosa. Il bello sta proprio qui, alcuni venditori disabilitano questa modalità per evitare che la gente ci giochi non sapendo (?) che li sta mettendo nella merda; una soluzione ci sarebbe, e consisterebbe nel flasharsi un nuovo firmware e per essere sicuri che funzioni si necessità diventare root sul proprio cellulare, solo che quest’ultima cosa necessita a sua volta di una customizzazione pericolosa senza la modalità di recovery… è un serpente che si mangia la coda!!!11!!!! come fare? semplice: usiamo un exploit!

Bisogna sapere che Google mette a disposizione un ambiente di sviluppo (la cosidetta SDK) con cui costruire programmi appositi per questo apparecchio; assieme alla SDK ci sono dei tools tra cui adb (advanced debugging bridge), un demone che in pratica permette di effettuare delle operazioni sul proprio cellulare tra cui copiare file da/sul cellulare etc… una curiosità di questo pezzo di software è il fatto che sia bacato, nel senso che esiste un exploit in the wild che permette di accedere come root: ecco le istruzioni (do per scontato che sappiate come far funzionare adb)

/android $ adb push rageagainstthecage-arm5.bin /data/local/tmp/rageagainstthecage

263 KB/s (5392 bytes in 0.020s)

/android $ adb shell chmod 700 /data/local/tmp/rageagainstthecage

/android $ adb shell

$ cd /data/local/tmp

cd /data/local/tmp

$ ./rageagainstthecage

./rageagainstthecage[*] CVE-2010-EASY Android local root exploit (C) 2010 by 743C[*] checking NPROC limit ...

[+] RLIMIT_NPROC={3084, 3084}[*] Searching for adb ...

[+] Found adb as PID 64[*] Spawning children. Dont type anything and wait for reset!

[*]

[*] If you like what we are doing you can send us PayPal money to

[*] 7-4-3-C[at]web.de so we can compensate time, effort and HW costs.

[*] If you are a company and feel like you profit from our work,

[*] we also accept donations > 1000 USD!

[*]

[*] adb connection will be reset. restart adb server on desktop and re-login.

$

/android $ adb kill-server

/android $ adb start-server

* daemon not running. starting it now *

* daemon started successfully *

/android $ adb shell

#

Quel cancelletto indica che abbiamo avuto accesso come root 😉 Se vi interessa sapere come funziona leggete questo.

P.S: adb continuerà a girare come root fino al riavvio del cellulare, sappilo!!!

Posted: Settembre 25th, 2010 | Author: packz | Filed under: Hack, Installation party, Life, linux, Tips&Tricks | Commenti disabilitati su Hard disk da 1TB da porre in abominio

Nella stesura del Levitico, il nostro signore deve essersi dimenticato di porre in abominio una cosa molto importante: gli HD SATA da 1TB in quanto possono causare peripezie di indicibile sofferenza.

Read the rest of this entry »

Posted: Settembre 18th, 2010 | Author: packz | Filed under: Hack, link, networking, privacy | Commenti disabilitati su Security through obscurity, la saga continua…

in questo articolo descriveremo il procedimento con la quale l’algoritmo Telsey genera la wpa di default impostata da FASTWEB

viaTelsey FASTWEB: Full Disclosure « White Hats Crew.

Posted: Luglio 19th, 2010 | Author: packz | Filed under: Hack, networking | 2 Comments »

Non so se qualcuno di voi è avvezzo al concetto di security through obscurity, cioé l’idea che se solo io conosco la combinazione di un certo sistema di sicurezza allora, indipendentemente dal sistema, sono al sicuro (come per esempio nascondere la chiave di riserva di casa sotto al tappetino dell’ingresso). Bene, per chi non fosse avvezzo sappia che è un sistema che si rivela abbastanza fatale, più che altro perché spesso viene venduto assieme a qualche tecnologia convincendo i people che si è al sicuro quando in realtà gente più furba può irrompere nella vostra tranquillità.

Un caso da manuale è la questione sollevata da questi studi al riguardo della randomness delle chiavi di default dei router Fastweb a Alice: in pratica semplicemente conoscendo il nome della rete di un router Fastweb (grazie a dio non di tutti i modelli) è possibile ricavare quale sia la password di default WPA (per un router Alice serve anche il seriale ma non cambia il discorso). Cosa vuol dire questo? che se avete uno di questi router allora può succedere che qualcuno vi si colleghi a vostra insaputa, oppure che qualcuno sniffi il traffico in attesa di qualche informazione di interesse (o magari vi si colleghi al router permettendo qualche bell’attacco). Tra l’altro, a proposito di sniffing, pare che un locale aperto di estate in zona da me abbia la reta wifi completamente aperta, con in chiaro anche la pagina di autenticazione, in 2 ore di pomeriggio il prode wireshark mi ha permesso di dumpare 200MB di traffico… non so se c’era più facebook o porno…

Che poi in realtà è un epoca difficile, tutti quelli che conosco e che spesso vivono da soli e con pochi soldi, si collegano spesso a reti aperte situate nei paraggi senza la minima preoccupazione per quanto riguarda la privacy (come è aperta per te è aperta per gli altri e quindi chiunque può vedere le sessioni di chat per esempio) , però a parte questo già da anni si ipotizza un attacco particolare in cui un attaccante malizioso impersona un access point (nella versione più malefica ne impersona uno di quelli che vengono ricercati da eventuali dispositivi che cercano la connessione) ed una volta collegata ridireziona tutti il traffico impersonando magari il vostro server di posta o le credenziali del servizio di chat a cui il vostro computer cerca di collegarsi in automatico: ecco a voi l’attacco KARMA(+Metasploit).

Come ultimo esempio di security by oscurity, pare che il protocollo crittografico di skype sia stato svelato, sarà vero?

Posted: Maggio 23rd, 2010 | Author: packz | Filed under: Hack, Installation party, linux, macosx | 3 Comments »

Dopo aver provato 3 ISO diverse, due versioni di Virtualbox e anche WMWARE sono riuscito nell’impresa di installare MacOSX usando virtualbox.

Gli strumento utilizzati sono stati

- ISO di Ideneb versione 1.6 (potete scaricarlo via torrent usando questo hash: 8d2749eb760f89e0a361d8c09933ffe119685f5b)

- Virtualbox v 3.2.0 Read the rest of this entry »